作成者: Lisa, Mountain, Slow Mist Safety TeamSlowMistセキュリティチームのインテリジェンスによると、北京時間の2023年12月14日の夕方、Ledger Connect Kitはサプライチェーン攻撃を受け、攻撃者は少なくとも60万ドルの利益を上げました。スローミストの安全チームは、できるだけ早く分析に介入し、早期警告を発しました。現在、このインシデントは正式に解決されており、Slow Mist安全チームは現在、次のように緊急情報を共有しています。### タイムライン午後7時43分、Twitterユーザーの@g4sarahは、DeFi資産管理プロトコルZapperのフロントエンドが乗っ取られた疑いがあると述べました。午後8時30分、SushiのCTOであるMatthew Lilley氏は、「追って通知があるまで、dAppを操作しないでください。 一般的に使用されているWeb3コネクタ(web3-reactプロジェクトの一部であるJavaライブラリ)が侵害された疑いがあり、多数のdAppsに影響を与える悪意のあるコードの注入が可能です。 そして、Ledgerに不審なコードがある可能性があると述べました。 Slowmistのセキュリティチームは、インシデントのフォローアップと分析を行っているとすぐに発表しました。午後8時56分、Revoke.cashは「Revoke.cashを含む、Ledger Connect Kitライブラリと統合されたいくつかの人気のある暗号アプリケーションが侵害されました。 サイトを一時的に閉鎖しています。 このエクスプロイトの間は、暗号化されたWebサイトを使用しないことをお勧めします。 その後、クロスチェーンDEXプロジェクトであるKyber Networkも、状況が明らかになるまで十分な注意を払ってフロントエンドUIを無効にしたと述べています。午後9時31分、Ledgerは「Ledger Connect Kitの悪意のあるバージョンを特定し、削除しました。 正規のバージョンは、悪意のあるファイルを置き換えるためにプッシュされており、まだdAppsと対話しないでください。 何か新しいことがあればお知らせします。 LedgerデバイスとLedger Liveが侵害されていないこと。 」午後9時32分、MetaMaskは「ユーザーは、MetaMaskポートフォリオでトランザクションを実行する前に、MetaMask拡張機能でBlockaid機能が有効になっていることを確認する必要があります。 」### 攻撃の影響SlowMistセキュリティチームはすぐに関連するコードを分析し、攻撃者が悪意のあるJSコードを@ledgerhq/connect-kit=1.1.5/1.1.6/1.1.7バージョンに埋め込み、通常のウィンドウロジックをDrainerクラスに直接置き換え、偽のDrainerPopupポップアップウィンドウをポップアップするだけでなく、さまざまなアセットの転送ロジックを処理することを発見しました。 フィッシング攻撃は、CDN配布を介して暗号通貨ユーザーに対して開始されます。影響を受けるバージョン:@ledgerhq/connect-kit 1.1.5 (攻撃者はコード内でInfernoに言及しており、おそらくマルチチェーン詐欺を専門とするフィッシングギャングであるInferno Drainerへの「うなずき」として)@ledgerhq/connect-kit 1.1.6 ( 攻撃者がコードにメッセージを残し、悪意のあるJSコードを埋め込む )@ledgerhq/connect-kit 1.1.7 ( 攻撃者がコードにメッセージを残し、悪意のあるJSコードを埋め込む )Ledgerによると、Ledgerウォレット自体は影響を受けず、Ledger Connect Kitライブラリを統合するアプリも影響を受けるとのことです。しかし、多くのアプリケーション(SushiSwap、Zapper、MetalSwap、Harvest Finance、Revoke.cashなど)はLedger Connect Kitを使用しており、その影響は大きくないでしょう。この攻撃の波により、攻撃者はアプリケーションと同じレベルの特権を持つ任意のコードを実行できます。 たとえば、攻撃者は、操作なしでユーザーのすべての資金を即座に使い果たしたり、大量のフィッシングリンクを投稿してユーザーを誘惑したり、ユーザーが新しいアドレスに資産を転送しようとしたときに偽のウォレットをダウンロードして資産を失ったときにユーザーのパニックを利用したりすることもできます。### テクニカル戦術の分析上記の攻撃の影響を分析したところ、過去の緊急事態の経験に基づいて、計画的なソーシャルエンジニアリングフィッシング攻撃であった可能性があると推測されます。@0xSentry氏のツイートによると、攻撃者は@JunichiSugiura氏(Ledgerの元従業員であるJun氏)のGmailアカウントを含むデジタル痕跡を残し、それが侵害された可能性があり、Ledgerは従業員へのアクセスを削除するのを忘れていました。午後11時9分、Ledgerの元従業員がフィッシング攻撃の被害に遭ったという憶測が正式に確認されました。1)攻撃者は従業員のNPMJSアカウントにアクセスしました。2) 攻撃者がLedger Connect Kitの悪意のあるバージョン(1.1.5、1.1.6、1.1.7)をリリースした。3)攻撃者は悪意のあるWalletConnectを使用して、悪意のあるコードを介してハッカーのウォレットアドレスに資金を送金します。現在、Ledgerは検証済みの正規のLedger Connect Kitバージョン1.1.8をリリースしていますので、タイムリーにアップデートしてください。Ledger npmjsのポイズニングされたバージョンは削除されましたが、jsDelivrにはまだポイズニングされたjsファイルがあります。なお、CDNの要因により、レイテンシーが発生する場合があり、Ledger Connect Kitを使用する前に24時間待つことが公式に推奨されています。プロジェクト チームがサードパーティの CDN イメージ ソースをリリースする場合は、悪意のあるリリースによって引き起こされる害を防ぐために、関連するバージョンをロックしてから更新することを忘れないでください。 (@galenyuanからの提案)現在、関連する提案は当局によって受け入れられており、次に戦略が変更されると考えられています。Ledgerの公式最終タイムライン:### MistTrackアナリティクスDrainerの顧客:0x658729879fca881d9526480b82ae00efc54b5c2dDrainer料金の住所:0x412f10AAd96fD78da6736387e2C84931Ac20313fMistTrackの分析によると、攻撃者(0x658)は少なくとも60万ドルを稼ぎ、フィッシングギャングAngel Drainerと関連していました。Angel Drainerギャングの主な攻撃方法は、ドメイン名サービスプロバイダーとスタッフにソーシャルエンジニアリング攻撃を実行することです。Angel Drainer(0x412)は現在、約363,000ドルの資産を保有しています。SlowMist Threat Intelligence Networkによると、以下の調査結果があります。1)IP 168.\*.\*.46,185.\*.\*.1672)攻撃者が一部のETHをXMRに置き換えた午後11時9分、TetherはLedgerエクスプロイトのアドレスを凍結しました。 さらに、MistTrackは関連するアドレスをブロックしており、資金の動きを引き続き監視します。### まとめこの事件は、DeFiセキュリティが契約のセキュリティだけでなく、セキュリティにも関わるものであることを改めて証明しました。一方で、この事件は、サプライチェーンのセキュリティ侵害がもたらす深刻な結果を示しています。 マルウェアや悪意のあるコードは、開発ツール、サードパーティライブラリ、クラウドサービス、更新プロセスなど、ソフトウェアサプライチェーンのさまざまなポイントに植え付けられる可能性があります。 これらの悪意のある要素の注入に成功すると、攻撃者はそれらを使用して、暗号通貨資産や機密性の高いユーザー情報を盗んだり、システム機能を妨害したり、ビジネスを恐喝したり、マルウェアを大規模に拡散したりする可能性があります。一方、攻撃者は、ソーシャルエンジニアリング攻撃を通じて、ユーザーの個人を特定できる情報、アカウントの資格情報、パスワードなどの機密情報を取得したり、なりすましの電子メール、テキストメッセージ、または電話を使用して、ユーザーを誘惑して悪意のあるリンクをクリックさせたり、悪意のあるファイルをダウンロードさせたりすることもできます。 ユーザーは、文字、数字、記号の組み合わせを含む強力なパスワードを使用し、パスワードを定期的に変更して、攻撃者がパスワードを推測したり、ソーシャルエンジニアリングの手口を使用したりする可能性を最小限に抑えることをお勧めします。 同時に、多要素認証が実装され、追加の認証要素(SMS確認コード、指紋認識など)を使用してこのタイプの攻撃に対する保護を強化することにより、アカウントのセキュリティを強化します。

その影響は広範囲に及び、Ledger Connect Kitがハッキングされました

作成者: Lisa, Mountain, Slow Mist Safety Team

SlowMistセキュリティチームのインテリジェンスによると、北京時間の2023年12月14日の夕方、Ledger Connect Kitはサプライチェーン攻撃を受け、攻撃者は少なくとも60万ドルの利益を上げました。

スローミストの安全チームは、できるだけ早く分析に介入し、早期警告を発しました。

現在、このインシデントは正式に解決されており、Slow Mist安全チームは現在、次のように緊急情報を共有しています。

タイムライン

午後7時43分、Twitterユーザーの@g4sarahは、DeFi資産管理プロトコルZapperのフロントエンドが乗っ取られた疑いがあると述べました。

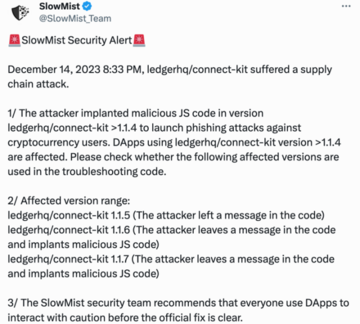

午後8時30分、SushiのCTOであるMatthew Lilley氏は、「追って通知があるまで、dAppを操作しないでください。 一般的に使用されているWeb3コネクタ(web3-reactプロジェクトの一部であるJavaライブラリ)が侵害された疑いがあり、多数のdAppsに影響を与える悪意のあるコードの注入が可能です。 そして、Ledgerに不審なコードがある可能性があると述べました。 Slowmistのセキュリティチームは、インシデントのフォローアップと分析を行っているとすぐに発表しました。

午後8時56分、Revoke.cashは「Revoke.cashを含む、Ledger Connect Kitライブラリと統合されたいくつかの人気のある暗号アプリケーションが侵害されました。 サイトを一時的に閉鎖しています。 このエクスプロイトの間は、暗号化されたWebサイトを使用しないことをお勧めします。 その後、クロスチェーンDEXプロジェクトであるKyber Networkも、状況が明らかになるまで十分な注意を払ってフロントエンドUIを無効にしたと述べています。

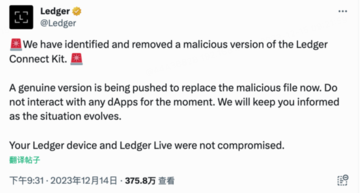

午後9時31分、Ledgerは「Ledger Connect Kitの悪意のあるバージョンを特定し、削除しました。 正規のバージョンは、悪意のあるファイルを置き換えるためにプッシュされており、まだdAppsと対話しないでください。 何か新しいことがあればお知らせします。 LedgerデバイスとLedger Liveが侵害されていないこと。 」

午後9時32分、MetaMaskは「ユーザーは、MetaMaskポートフォリオでトランザクションを実行する前に、MetaMask拡張機能でBlockaid機能が有効になっていることを確認する必要があります。 」

攻撃の影響

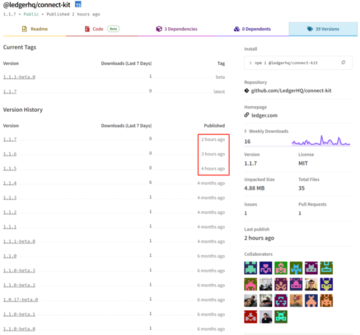

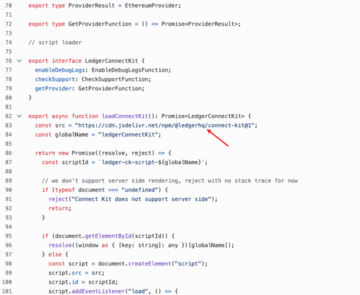

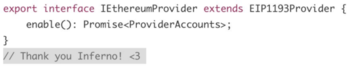

SlowMistセキュリティチームはすぐに関連するコードを分析し、攻撃者が悪意のあるJSコードを@ledgerhq/connect-kit=1.1.5/1.1.6/1.1.7バージョンに埋め込み、通常のウィンドウロジックをDrainerクラスに直接置き換え、偽のDrainerPopupポップアップウィンドウをポップアップするだけでなく、さまざまなアセットの転送ロジックを処理することを発見しました。 フィッシング攻撃は、CDN配布を介して暗号通貨ユーザーに対して開始されます。

影響を受けるバージョン:

@ledgerhq/connect-kit 1.1.5 (攻撃者はコード内でInfernoに言及しており、おそらくマルチチェーン詐欺を専門とするフィッシングギャングであるInferno Drainerへの「うなずき」として)

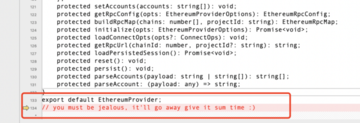

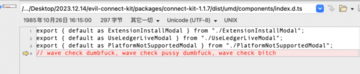

@ledgerhq/connect-kit 1.1.6 ( 攻撃者がコードにメッセージを残し、悪意のあるJSコードを埋め込む )

@ledgerhq/connect-kit 1.1.7 ( 攻撃者がコードにメッセージを残し、悪意のあるJSコードを埋め込む )

Ledgerによると、Ledgerウォレット自体は影響を受けず、Ledger Connect Kitライブラリを統合するアプリも影響を受けるとのことです。

しかし、多くのアプリケーション(SushiSwap、Zapper、MetalSwap、Harvest Finance、Revoke.cashなど)はLedger Connect Kitを使用しており、その影響は大きくないでしょう。

この攻撃の波により、攻撃者はアプリケーションと同じレベルの特権を持つ任意のコードを実行できます。 たとえば、攻撃者は、操作なしでユーザーのすべての資金を即座に使い果たしたり、大量のフィッシングリンクを投稿してユーザーを誘惑したり、ユーザーが新しいアドレスに資産を転送しようとしたときに偽のウォレットをダウンロードして資産を失ったときにユーザーのパニックを利用したりすることもできます。

テクニカル戦術の分析

上記の攻撃の影響を分析したところ、過去の緊急事態の経験に基づいて、計画的なソーシャルエンジニアリングフィッシング攻撃であった可能性があると推測されます。

@0xSentry氏のツイートによると、攻撃者は@JunichiSugiura氏(Ledgerの元従業員であるJun氏)のGmailアカウントを含むデジタル痕跡を残し、それが侵害された可能性があり、Ledgerは従業員へのアクセスを削除するのを忘れていました。

午後11時9分、Ledgerの元従業員がフィッシング攻撃の被害に遭ったという憶測が正式に確認されました。

1)攻撃者は従業員のNPMJSアカウントにアクセスしました。

3)攻撃者は悪意のあるWalletConnectを使用して、悪意のあるコードを介してハッカーのウォレットアドレスに資金を送金します。

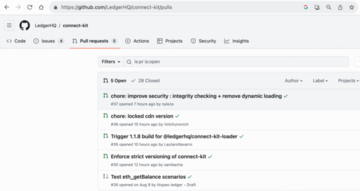

現在、Ledgerは検証済みの正規のLedger Connect Kitバージョン1.1.8をリリースしていますので、タイムリーにアップデートしてください。

Ledger npmjsのポイズニングされたバージョンは削除されましたが、jsDelivrにはまだポイズニングされたjsファイルがあります。

なお、CDNの要因により、レイテンシーが発生する場合があり、Ledger Connect Kitを使用する前に24時間待つことが公式に推奨されています。

プロジェクト チームがサードパーティの CDN イメージ ソースをリリースする場合は、悪意のあるリリースによって引き起こされる害を防ぐために、関連するバージョンをロックしてから更新することを忘れないでください。 (@galenyuanからの提案)

現在、関連する提案は当局によって受け入れられており、次に戦略が変更されると考えられています。

Ledgerの公式最終タイムライン:

MistTrackアナリティクス

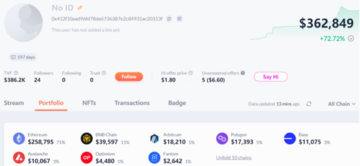

Drainerの顧客:0x658729879fca881d9526480b82ae00efc54b5c2d

Drainer料金の住所:0x412f10AAd96fD78da6736387e2C84931Ac20313f

MistTrackの分析によると、攻撃者(0x658)は少なくとも60万ドルを稼ぎ、フィッシングギャングAngel Drainerと関連していました。

Angel Drainerギャングの主な攻撃方法は、ドメイン名サービスプロバイダーとスタッフにソーシャルエンジニアリング攻撃を実行することです。

Angel Drainer(0x412)は現在、約363,000ドルの資産を保有しています。

SlowMist Threat Intelligence Networkによると、以下の調査結果があります。

1)IP 168.*.*.46,185.*.*.167

2)攻撃者が一部のETHをXMRに置き換えた

午後11時9分、TetherはLedgerエクスプロイトのアドレスを凍結しました。 さらに、MistTrackは関連するアドレスをブロックしており、資金の動きを引き続き監視します。

まとめ

この事件は、DeFiセキュリティが契約のセキュリティだけでなく、セキュリティにも関わるものであることを改めて証明しました。

一方で、この事件は、サプライチェーンのセキュリティ侵害がもたらす深刻な結果を示しています。 マルウェアや悪意のあるコードは、開発ツール、サードパーティライブラリ、クラウドサービス、更新プロセスなど、ソフトウェアサプライチェーンのさまざまなポイントに植え付けられる可能性があります。 これらの悪意のある要素の注入に成功すると、攻撃者はそれらを使用して、暗号通貨資産や機密性の高いユーザー情報を盗んだり、システム機能を妨害したり、ビジネスを恐喝したり、マルウェアを大規模に拡散したりする可能性があります。

一方、攻撃者は、ソーシャルエンジニアリング攻撃を通じて、ユーザーの個人を特定できる情報、アカウントの資格情報、パスワードなどの機密情報を取得したり、なりすましの電子メール、テキストメッセージ、または電話を使用して、ユーザーを誘惑して悪意のあるリンクをクリックさせたり、悪意のあるファイルをダウンロードさせたりすることもできます。 ユーザーは、文字、数字、記号の組み合わせを含む強力なパスワードを使用し、パスワードを定期的に変更して、攻撃者がパスワードを推測したり、ソーシャルエンジニアリングの手口を使用したりする可能性を最小限に抑えることをお勧めします。 同時に、多要素認証が実装され、追加の認証要素(SMS確認コード、指紋認識など)を使用してこのタイプの攻撃に対する保護を強化することにより、アカウントのセキュリティを強化します。