# ビットコインアドレスの目立たない置き換え、玩具メーカーからの情報漏洩、その他サイバーセキュリティの最新ニュース今週のサイバーセキュリティ界の重要なニュースをまとめました。* ハッカーがビットコインアドレスの目立たない置き換え手法を考案* 新しいAndroid向けトロイの木馬がIPTVアプリに偽装* TrezorとLedgerのユーザーにフィッシングの紙メールが届く* 研究者が大手企業のChrome拡張機能を通じたユーザートラッキングを暴露## ハッカーがビットコインアドレスの目立たない置き換え手法を考案悪意のある者たちが、暗号通貨のアービトラージ取引を装ってビットコインアドレスをこっそりと置き換える手口を始めました。BleepingComputerの専門家がこの手法を発見しました。このキャンペーンは、暗号資産交換所Swapzoneのプラットフォームに存在するとされる「アービトラージの脆弱性」を利用した巨額の利益を約束するもので、実際には悪意のあるコードをブラウザ内で実行させ、被害者のブラウザ上で直接スワップ処理を改ざんします。一般的なClickFix攻撃はOSを標的とし、PowerShellコマンドを騙して実行させることで、ステルス型マルウェアや暗号化ソフトをインストールさせるものですが、今回は特定のブラウザセッションを狙ったものです。報道によると、これはWebページ操作を操作するClickFixの手法を用いた暗号通貨の直接窃盗の初例の一つとみられます。この詐欺キャンペーンを拡散させるため、ハッカーはPastebinのようなコードストレージサービスにさまざまな投稿にコメントを残しています。出典:BleepingComputer 彼らは「ハッキングに関するドキュメントの漏洩」を宣伝し、これを利用して2日で1万3000ドル稼げると謳い、リンクを貼っています。「ガイドライン」には、特定のBTCペアでの交換レートを不正に操作する手法が記載されています。BleepingComputerの観察によると、そのドキュメントは常に1人から5人の複数の閲覧者によって閲覧されており、活動の活発さを裏付けています。出典:BleepingComputer 偽のガイドでは、ユーザーに次の操作を促しています。1. Swapzoneのサイトにアクセス2. 外部リソースからJavaScriptコードをコピー3. Swapzoneのタブに戻り、アドレスバーにjavascript:と入力し、コピーしたコードを貼り付けてEnterこの方法は、ブラウザのjavascript: URI機能を利用し、開いているサイトのコンテキスト内でコードを実行させるものです。解析の結果、最初のスクリプトは2つ目の複雑なスクリプトを読み込み、それがSwapzoneのページに埋め込まれ、正規のNext.jsスクリプトを置き換え、取引を操作します。* アドレスの置き換え:悪意のあるスクリプトは、攻撃者のビットコインアドレスリストを含み、取引所が生成した正規のアドレスの代わりに一つを差し込みます。* 視覚的な欺瞞:表示される為替レートや金額を改ざんし、「アービトラージスキーム」が実際に機能しているかのように見せかけます。* 結果:被害者は正規のサービスのインターフェースを見ながら、攻撃者のビットコインウォレットに送金します。## Android向け新トロイの木馬がIPTVアプリに偽装新たなAndroid向けマルウェア「Massiv」は、IPTV視聴アプリに偽装し、デジタルアイデンティティや銀行口座への不正アクセスを狙います。サイバーセキュリティ企業ThreatFabricが報告しています。Massivはウィンドウの重ね合わせやキーボード入力の記録を用いて機密情報を収集し、感染端末の遠隔操作も可能です。このキャンペーンでは、Massivはポルトガルの国家デジタル認証・署名システム「Chave Móvel Digital」に関連する公式アプリを標的としました。これらのサービスに保存された情報は、本人確認(KYC)や銀行口座アクセス、その他の政府・民間のオンラインサービスの回避に利用される可能性があります。ThreatFabricによると、被害者の知らないうちに銀行口座やサービスが開設されるケースも確認されています。Massivは遠隔操作のモードを二つ提供します。* スクリーンストリーミング:Android MediaProjection APIを用いて、リアルタイムで画面を配信* UIツリー:Accessibility Serviceを通じて構造化データを抽出出典:ThreatFabric 2つ目のモードでは、攻撃者がインターフェースのテキストや要素の座標を閲覧でき、ボタンのクリックやテキスト入力をユーザのふりをして行えます。さらに、銀行や金融アプリに多く組み込まれるスクリーンショット防止機能も回避可能です。研究者は、過去8ヶ月でIPTVアプリを悪用した感染手法の利用が急増している点に注目しています。出典:ThreatFabric こうしたアプリは著作権侵害のケースも多く、Google Playでは見つからず、非公式のAPKファイルから手動でインストールされることが一般的です。報告によると、このキャンペーンはスペイン、ポルトガル、フランス、トルコの住民を対象としています。## TrezorとLedgerのユーザーにフィッシング紙メールTrezorとLedgerのユーザーに対し、ハッカーが偽の公式メールを送付しています。サイバーセキュリティ専門家のDmitry Smilyantsによると、彼のもとに届いたメールは、Trezorのセキュリティ部門からの正式通知のように見えたとのことです。公式レターヘッドには、「必須の手続き」としてQRコードのスキャンと、指定された期限までに専用サイトでの認証完了を促す内容が記載されていました。これを行わないと、ウォレットの機能が制限されると脅迫しています。コメント欄では、Ledgerを装ったフィッシングの事例も浮上しています。両者ともに緊急性を煽り、被害者に即時行動を促す内容です。> 少なくとももっと良いフィッシングページを作れたはず 😭😭 > > Telegram APIに平文のシードフレーズを送信… > > trezor.authentication-check[.]io/black/ pic.twitter.com/fa85203awR> > — Who said what? (@g0njxa) 2026年2月12日メール内のQRコードは、TrezorやLedgerの公式設定ページを模したマルウェアサイトへ誘導し、最終的にシードフレーズの入力を強要します。## 研究者が大手企業のChrome拡張機能によるユーザートラッキングを暴露ハッカーのQ Continuumは、Chromeの287種類の拡張機能が、訪問履歴などの情報を第三者に送信していることを発見しました。これらの拡張機能は合計で3740万回以上インストールされています。自動化されたテストシステムを用いて、32,000以上のChrome Web Storeのプラグインを検査した結果、30社以上の企業がデータ収集に関与していることが判明しました。分析者は、便利で有用なツールを提供する拡張機能の中には、根拠なくブラウザ履歴へのアクセスを要求するものも多く、また一部はデータを暗号化して検出を困難にしていると指摘します。一部のデータ収集はプライバシーポリシーに明記されていますが、多くのユーザーはそれらに注意を払っていません。調査により、Similarweb、Semrush、Alibaba Group、ByteDance、そしてSimilarwebの子会社Big Star Labsがデータ収集に関与していることが判明しました。また、テーマカスタマイザのStylishや広告ブロッカー(Stands AdBlocker、Poper Blocker、CrxMouse)、そしてSimilarwebの拡張機能(SimilarWeb: Website Traffic & SEO Checker)も疑惑の対象となっています。出典:GitHubのQ Continuumユーザー情報によると、37.4百万のうち約20百万のインストールは特定の受益者に紐付けできていません。Similarwebのプライバシーポリシーには、データの収集と匿名化について記載されています。同社は情報を個人を特定できない形にしているとしていますが、「検索クエリや閲覧コンテンツに応じて、個人情報や機密情報を含む場合がある」とも記載しています。## 人気の玩具メーカーの顧客情報流出日本の玩具メーカーTengaは、データ漏洩の通知を顧客に送付しました。TechCrunchが報じています。通知によると、「第三者が当社社員の業務用メールにアクセスした」とのことで、ハッカーは受信メールの内容を閲覧・盗取した可能性があります。これには、顧客の名前、メールアドレス、注文やサポート問い合わせの履歴などが含まれる可能性があります。ハッカーはまた、侵害された社員の連絡先リストにスパムメールを送信し、顧客も含まれていたといいます。TechCrunchの取材に対し、Tengaの担当者は、技術的調査の結果、約600人の米国顧客に影響があったと述べました。Tengaは世界的な成人向け商品供給企業です。注文内容やサポート履歴には個人情報が含まれる可能性が高く、多くの顧客はこれらの情報の漏洩を望まないでしょう。同社は以下の対策を実施しています。* 侵害された社員のアカウントのリセット* すべてのシステムに多要素認証を導入 — パスワードだけではなく、追加の認証手段により不正アクセスを防止ただし、メールアカウントに二要素認証が設定されていたかどうかについては、担当者は明言を避けました。## アフリカで651人を逮捕、サイバー犯罪対策の共同作戦アフリカ諸国の警察は、国際的なサイバー犯罪対策作戦「Red Card 2.0」により、651人を逮捕し、430万ドル超の資金を押収しました。Interpolの発表です。この作戦は、5千万ドル超の損失をもたらした金融詐欺グループを標的とし、16か国の当局が2341台のデバイスを押収、1442の悪意あるウェブサイト、ドメイン、サーバーをブロックしました。主要な国別の結果は以下の通りです。* **ナイジェリア**:警察は、若者を対象にフィッシングや個人情報窃盗、偽投資スキームを行う投資詐欺ネットワークを壊滅させ、1000以上の偽アカウントを削除。さらに、従業員の盗用情報を使った大手通信事業者のハッキングに関与した6人のメンバーを逮捕。* **ケニア**:ソーシャルメディアやメッセージングアプリを通じて偽投資案件に誘導していたグループの27人を拘束。* **コートジボワール**:モバイルマイクロローンアプリを狙った58人を逮捕。隠された手数料や違法な債務回収手法を使用。その他、ForkLogの報告:* OpenAIは、AIエージェントによるスマートコントラクトのハッキング能力を評価するベンチマークを公開* Claude OpusによるVibeコーディングがDeFiプロジェクトMoonwellのハッキングに成功* Figureは顧客の個人情報流出を認める* 韓国警察は冷蔵ウォレットから22BTCを盗み出した## 週末に読むべきおすすめ記事カナダの生物学者・作家のピーター・ワッツは、「偽の盲目性」という過激な仮説を提唱しています。意識がなくても知性は十分に機能し得ると。約20年前に出版されたこの理論は、今や生成AIの本質を正確に表しています。ForkLogの新記事では、私たちがアルゴリズムに人間らしさを持たせる際に犯しがちな誤りについて解説しています。

ビットコインアドレスの目立たない置き換え、アダルトグッズメーカーからの情報漏洩、その他のサイバーセキュリティ関連の出来事 - ForkLog:暗号通貨、AI、シンギュラリティ、未来

今週のサイバーセキュリティ界の重要なニュースをまとめました。

ハッカーがビットコインアドレスの目立たない置き換え手法を考案

悪意のある者たちが、暗号通貨のアービトラージ取引を装ってビットコインアドレスをこっそりと置き換える手口を始めました。BleepingComputerの専門家がこの手法を発見しました。

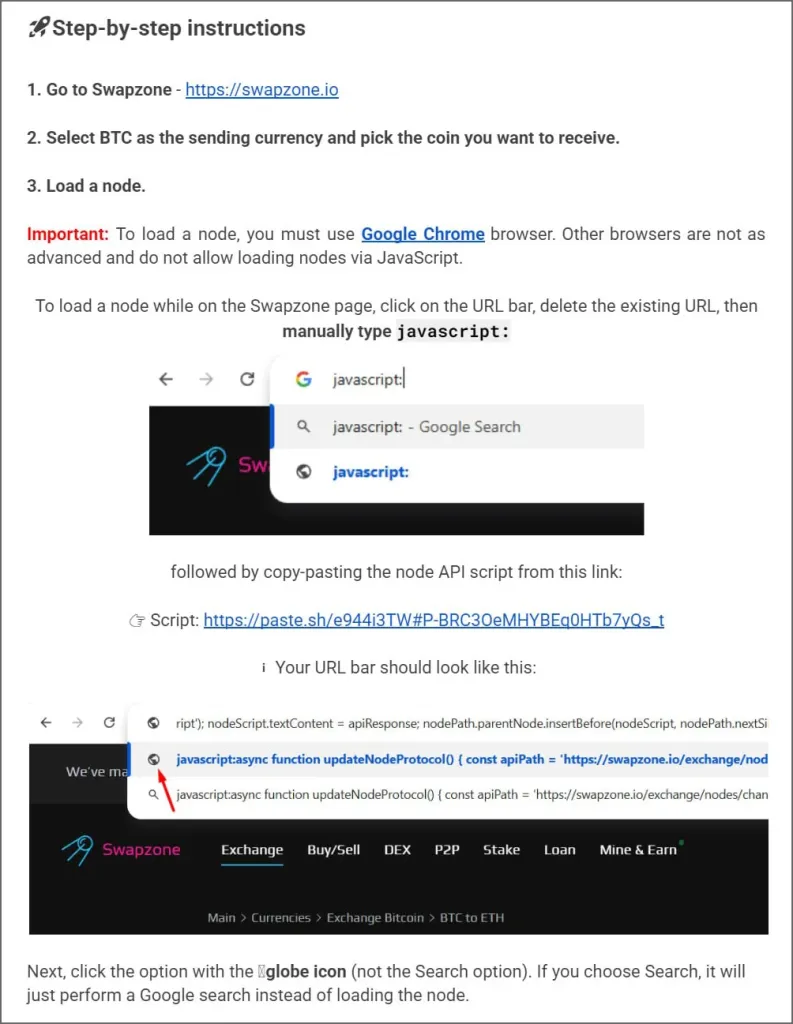

このキャンペーンは、暗号資産交換所Swapzoneのプラットフォームに存在するとされる「アービトラージの脆弱性」を利用した巨額の利益を約束するもので、実際には悪意のあるコードをブラウザ内で実行させ、被害者のブラウザ上で直接スワップ処理を改ざんします。

一般的なClickFix攻撃はOSを標的とし、PowerShellコマンドを騙して実行させることで、ステルス型マルウェアや暗号化ソフトをインストールさせるものですが、今回は特定のブラウザセッションを狙ったものです。

報道によると、これはWebページ操作を操作するClickFixの手法を用いた暗号通貨の直接窃盗の初例の一つとみられます。

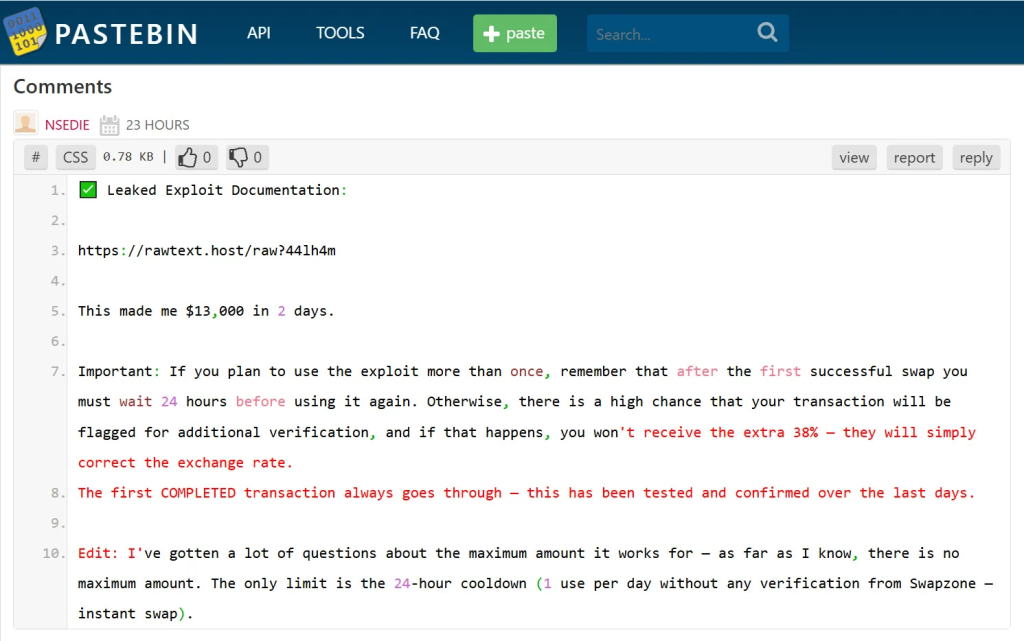

この詐欺キャンペーンを拡散させるため、ハッカーはPastebinのようなコードストレージサービスにさまざまな投稿にコメントを残しています。

BleepingComputerの観察によると、そのドキュメントは常に1人から5人の複数の閲覧者によって閲覧されており、活動の活発さを裏付けています。

この方法は、ブラウザのjavascript: URI機能を利用し、開いているサイトのコンテキスト内でコードを実行させるものです。解析の結果、最初のスクリプトは2つ目の複雑なスクリプトを読み込み、それがSwapzoneのページに埋め込まれ、正規のNext.jsスクリプトを置き換え、取引を操作します。

Android向け新トロイの木馬がIPTVアプリに偽装

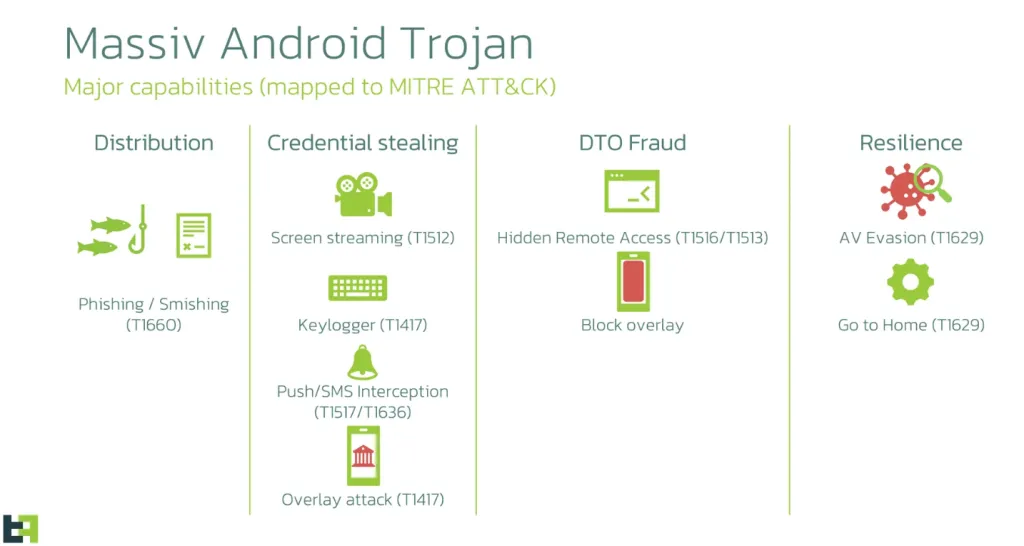

新たなAndroid向けマルウェア「Massiv」は、IPTV視聴アプリに偽装し、デジタルアイデンティティや銀行口座への不正アクセスを狙います。サイバーセキュリティ企業ThreatFabricが報告しています。

Massivはウィンドウの重ね合わせやキーボード入力の記録を用いて機密情報を収集し、感染端末の遠隔操作も可能です。

このキャンペーンでは、Massivはポルトガルの国家デジタル認証・署名システム「Chave Móvel Digital」に関連する公式アプリを標的としました。これらのサービスに保存された情報は、本人確認(KYC)や銀行口座アクセス、その他の政府・民間のオンラインサービスの回避に利用される可能性があります。

ThreatFabricによると、被害者の知らないうちに銀行口座やサービスが開設されるケースも確認されています。

Massivは遠隔操作のモードを二つ提供します。

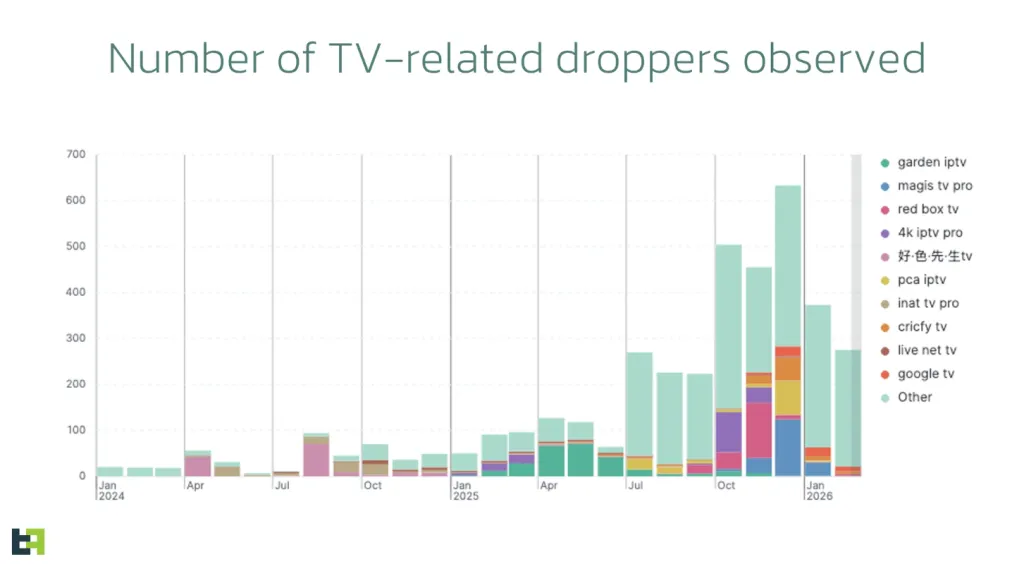

研究者は、過去8ヶ月でIPTVアプリを悪用した感染手法の利用が急増している点に注目しています。

報告によると、このキャンペーンはスペイン、ポルトガル、フランス、トルコの住民を対象としています。

TrezorとLedgerのユーザーにフィッシング紙メール

TrezorとLedgerのユーザーに対し、ハッカーが偽の公式メールを送付しています。

サイバーセキュリティ専門家のDmitry Smilyantsによると、彼のもとに届いたメールは、Trezorのセキュリティ部門からの正式通知のように見えたとのことです。

公式レターヘッドには、「必須の手続き」としてQRコードのスキャンと、指定された期限までに専用サイトでの認証完了を促す内容が記載されていました。これを行わないと、ウォレットの機能が制限されると脅迫しています。

コメント欄では、Ledgerを装ったフィッシングの事例も浮上しています。両者ともに緊急性を煽り、被害者に即時行動を促す内容です。

メール内のQRコードは、TrezorやLedgerの公式設定ページを模したマルウェアサイトへ誘導し、最終的にシードフレーズの入力を強要します。

研究者が大手企業のChrome拡張機能によるユーザートラッキングを暴露

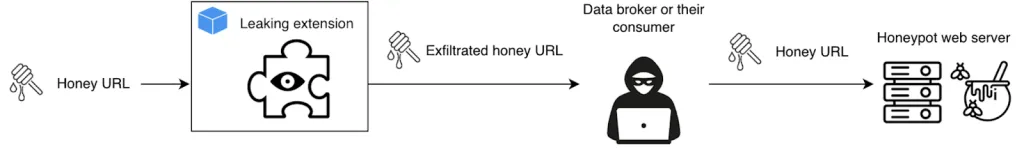

ハッカーのQ Continuumは、Chromeの287種類の拡張機能が、訪問履歴などの情報を第三者に送信していることを発見しました。これらの拡張機能は合計で3740万回以上インストールされています。

自動化されたテストシステムを用いて、32,000以上のChrome Web Storeのプラグインを検査した結果、30社以上の企業がデータ収集に関与していることが判明しました。

分析者は、便利で有用なツールを提供する拡張機能の中には、根拠なくブラウザ履歴へのアクセスを要求するものも多く、また一部はデータを暗号化して検出を困難にしていると指摘します。

一部のデータ収集はプライバシーポリシーに明記されていますが、多くのユーザーはそれらに注意を払っていません。

調査により、Similarweb、Semrush、Alibaba Group、ByteDance、そしてSimilarwebの子会社Big Star Labsがデータ収集に関与していることが判明しました。

また、テーマカスタマイザのStylishや広告ブロッカー(Stands AdBlocker、Poper Blocker、CrxMouse)、そしてSimilarwebの拡張機能(SimilarWeb: Website Traffic & SEO Checker)も疑惑の対象となっています。

Similarwebのプライバシーポリシーには、データの収集と匿名化について記載されています。同社は情報を個人を特定できない形にしているとしていますが、「検索クエリや閲覧コンテンツに応じて、個人情報や機密情報を含む場合がある」とも記載しています。

人気の玩具メーカーの顧客情報流出

日本の玩具メーカーTengaは、データ漏洩の通知を顧客に送付しました。TechCrunchが報じています。

通知によると、「第三者が当社社員の業務用メールにアクセスした」とのことで、ハッカーは受信メールの内容を閲覧・盗取した可能性があります。これには、顧客の名前、メールアドレス、注文やサポート問い合わせの履歴などが含まれる可能性があります。

ハッカーはまた、侵害された社員の連絡先リストにスパムメールを送信し、顧客も含まれていたといいます。

TechCrunchの取材に対し、Tengaの担当者は、技術的調査の結果、約600人の米国顧客に影響があったと述べました。

Tengaは世界的な成人向け商品供給企業です。注文内容やサポート履歴には個人情報が含まれる可能性が高く、多くの顧客はこれらの情報の漏洩を望まないでしょう。

同社は以下の対策を実施しています。

ただし、メールアカウントに二要素認証が設定されていたかどうかについては、担当者は明言を避けました。

アフリカで651人を逮捕、サイバー犯罪対策の共同作戦

アフリカ諸国の警察は、国際的なサイバー犯罪対策作戦「Red Card 2.0」により、651人を逮捕し、430万ドル超の資金を押収しました。Interpolの発表です。

この作戦は、5千万ドル超の損失をもたらした金融詐欺グループを標的とし、16か国の当局が2341台のデバイスを押収、1442の悪意あるウェブサイト、ドメイン、サーバーをブロックしました。

主要な国別の結果は以下の通りです。

その他、ForkLogの報告:

週末に読むべきおすすめ記事

カナダの生物学者・作家のピーター・ワッツは、「偽の盲目性」という過激な仮説を提唱しています。意識がなくても知性は十分に機能し得ると。約20年前に出版されたこの理論は、今や生成AIの本質を正確に表しています。

ForkLogの新記事では、私たちがアルゴリズムに人間らしさを持たせる際に犯しがちな誤りについて解説しています。